リモートデスクトップでホストをインターネットに公開する場合の一番のインシデントは、不正アクセスです。

自身の被害ならまだいいのですが、犯罪被害の踏み台になっていたら、大変です。

そのためにもパスワードは複雑な一定以上の長さのものを設定しておくべきでしょう。

あるいは生体認証も身近なものになってきましたから、採用を検討するといいでしょう。

ログは起こってしまったことを確認する手段ですが、毎日の確認で、異常を早く見つけることができます。

誰が何処からアクセスしたのかをログをとって日々確認しましょう。

Windows10をリモートデスクトップホストにしたときの、イベントログの設定と見方を解説します。

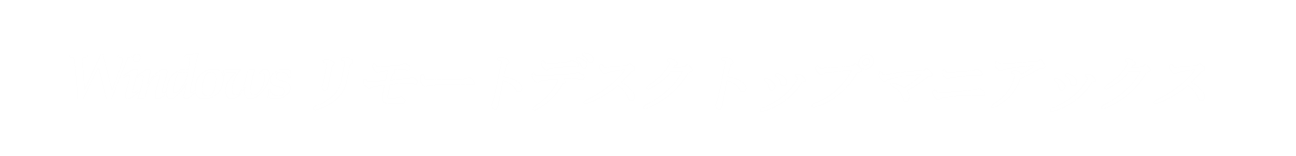

イベントビューアーの開き方

「スタート」ボタンを右クリックして、「イベントビューアー」を選択します。

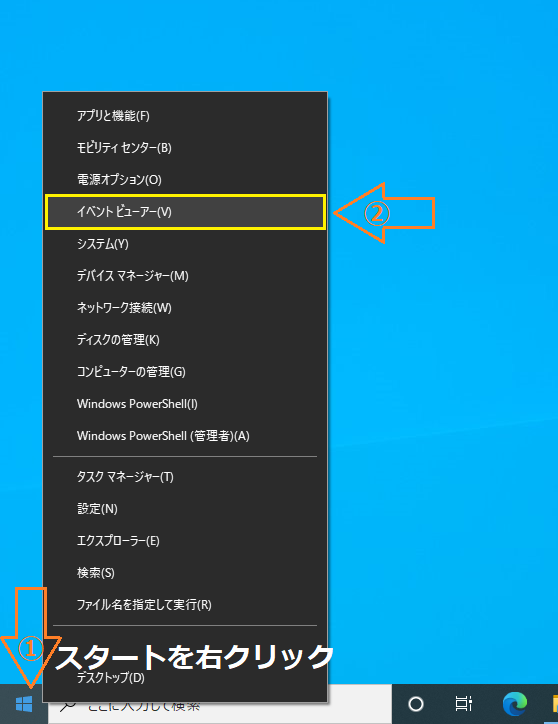

イベントビューアーが起動します。

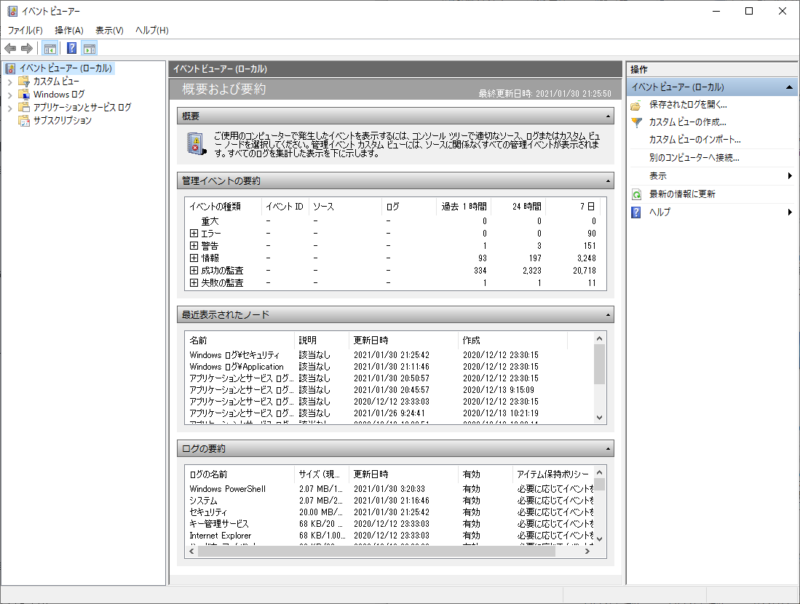

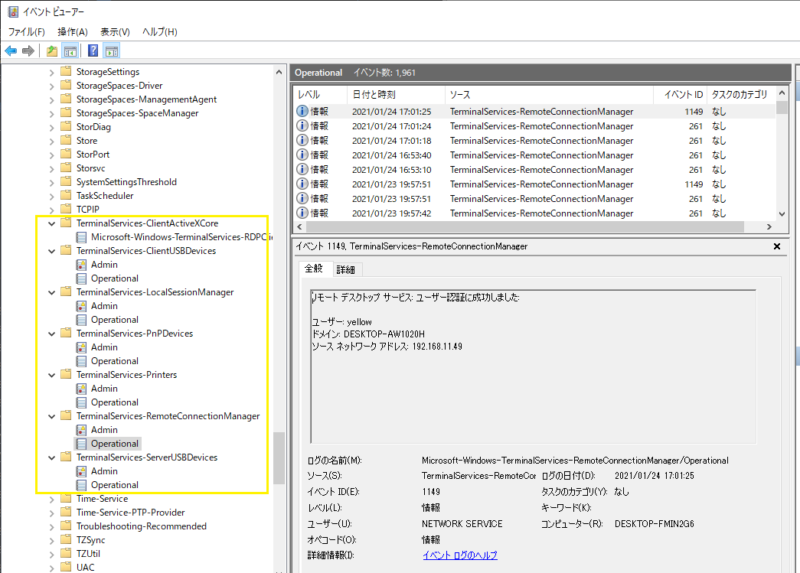

リモートデスクトップのログのありか

リモートデスクトップ アクセスのイベントは、既定でログをとるように設定されっています。

「アプリケーションとサービスログ」「Microsoft」「Windows」と辿ります。

「TerminalServices-*」がリモートデスクトップについてのイベントが記録される場所です。

Windows10で確認できるTerminalServiceのログは以下のものです。

- TerminalServices-ClientActiveXCore

- TerminalServices-ClientUSBDevices

- TerminalServices-LocalSessionManager

- TerminalServices-PnPDevices

- TerminalServices-Printers

- TerminalServices-RemoteConnectionManager

- TerminalServices-ServerUSBDevices

この中で、次の二つにソースアドレス(接続元)とユーザー名が表示されています。

- TerminalServices-RemoteConnectionManager/Operational

- Microsoft-Windows-TerminalServices-LocalSessionManager/Operational

ログオンイベントを記録する

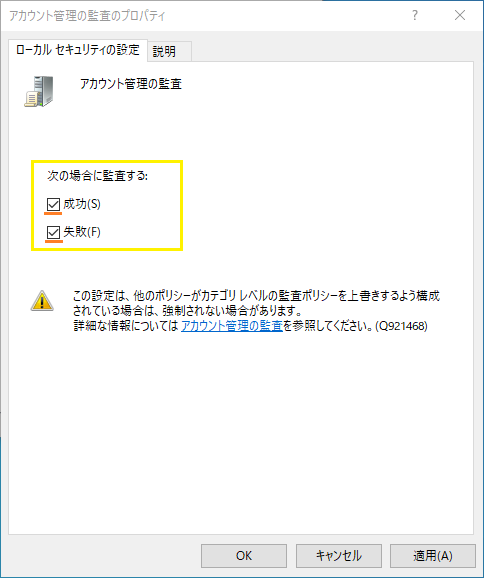

ログオンとリモートデスクトップ・セッションを結びつけてログに記録するために、イベントログの監査ポリシーを設定します。

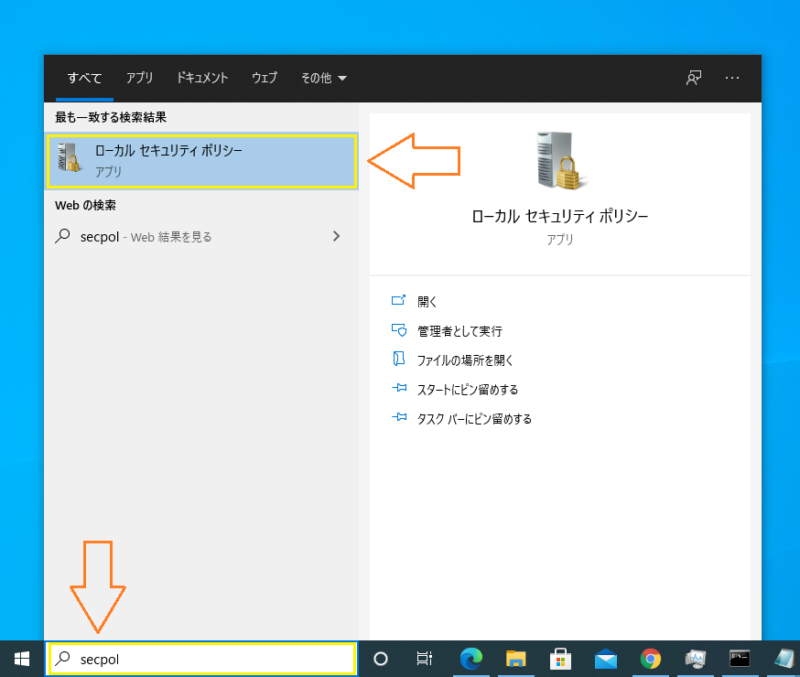

監査のポリシーは「ローカルセキュリティポリシー」で設定します。

「スタートボタン」の右となりの「ここに入力して検索」ボックスに「secpol」と入力して、「ローカルセキュリティポリシー」を開きます。

ローカルセキュリティポリシーの「ローカルポリシー」「ログオンイベントの監査」をダブルクリックします。

「ログオン イベントの監査のプロパティ」ダイアログがポップアップします。

「次の場合に監査する」に「成功」「失敗」両方をチェックします。

「OK」をクリックしてダイアログを閉じてください。

この作業によって、イベントログにログオンイベントが記録されるようになります。

リモートデスクトップでログオンまたはログオフした後に、イベントビューアーを開いて、イベントログを確認してみましょう。

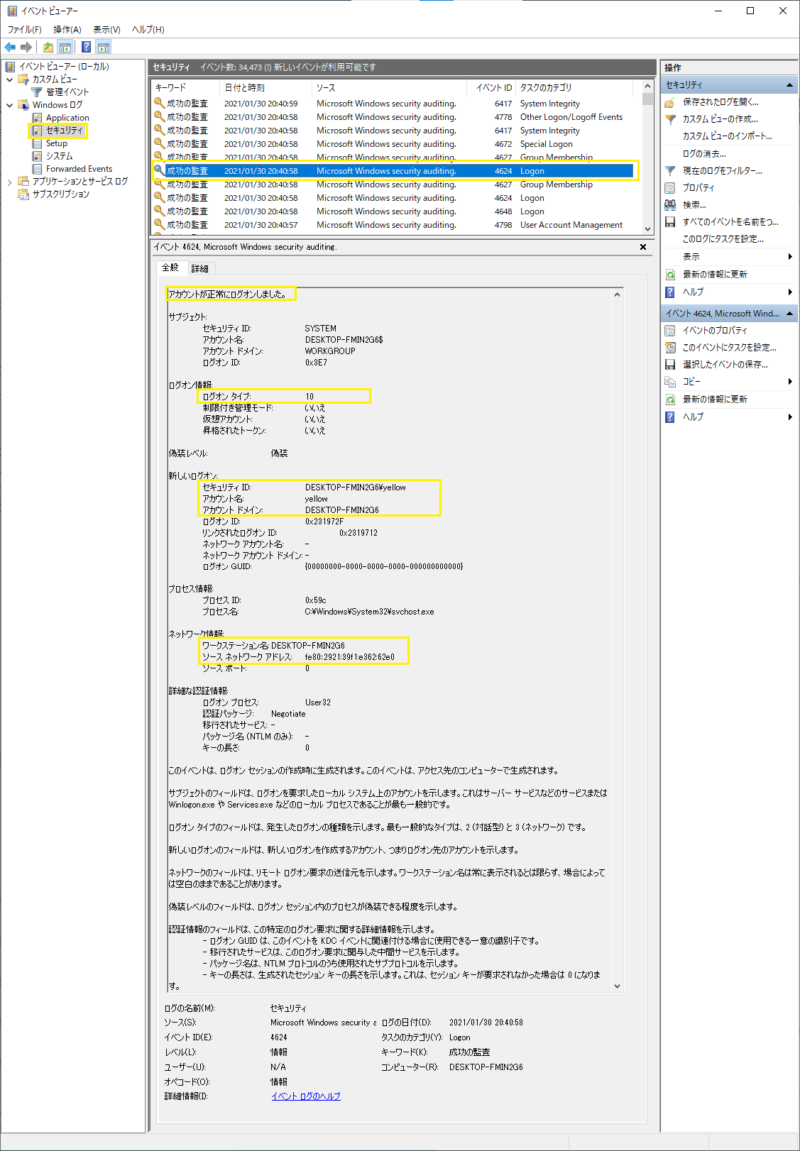

イベントビューアーを起動します。

イベントビューアーに左ペインで、「Windows ログ」の中の「セキュリティ」に設定したログが記録されます。

正常なログオンのイベントIDは4624です。

リモートデスクトップからのログオンの「ログオン タイプ」は10です。

正常にログオンした「アカウント名」「ドメイン名」「ソースアドレス」などが確認できます。

リモートデスクトップ以外にも「ログオン タイプ」は次のようなものがあります。

ログオン タイプには次のものがあります。

| ログオンの種類 | ログオン タイトル | 説明 |

| 2 | 対話型 | ユーザーがこのコンピューターにログオンしました。 |

| 3 | ネットワーク | ネットワークからこのコンピューターにログオンしているユーザーまたはコンピューター。 |

| 4 | Batch | バッチ ログオンの種類はバッチ サーバーによって使用され、ユーザーの代わりにプロセスが直接介入することなく実行される場合があります。 |

| 5 | サービス | サービスがサービス コントロール マネージャーによって開始されました。 |

| 7 | ロックを解除する | このワークステーションのロックが解除されました。 |

| 8 | NetworkCleartext | ネットワークからこのコンピューターにログオンしたユーザー。 ユーザーのパスワードは、その認証パッケージに、その認証パッケージの未変更の形式で渡されました。 組み込みの認証では、ネットワークを通して送信する前に、すべてのハッシュ資格情報がパッケージ化されます。 資格情報はプレーンテキスト (cleartext とも呼ばれます) でネットワークを通過しない。 |

| 9 | NewCredentials | 呼び出し元が現在のトークンを複製し、送信接続用の新しい資格情報を指定しました。 新しいログオン セッションのローカル ID は同じですが、他のネットワーク接続には異なる資格情報を使用します。 |

| 10 | RemoteInteractive | ターミナル サービスまたはリモート デスクトップを使用してリモートでこのコンピューターにログオンしたユーザー。 |

| 11 | CachedInteractive | ユーザーが、コンピューターにローカルに保存されたネットワーク資格情報を使用してこのコンピューターにログオンしました。 ドメイン コントローラーにアクセスして資格情報を確認していない。 |

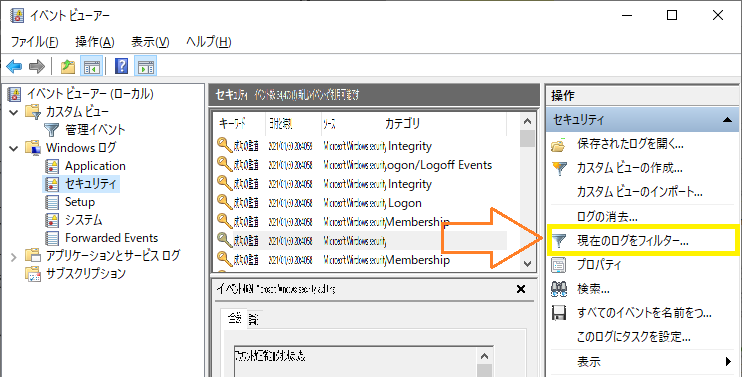

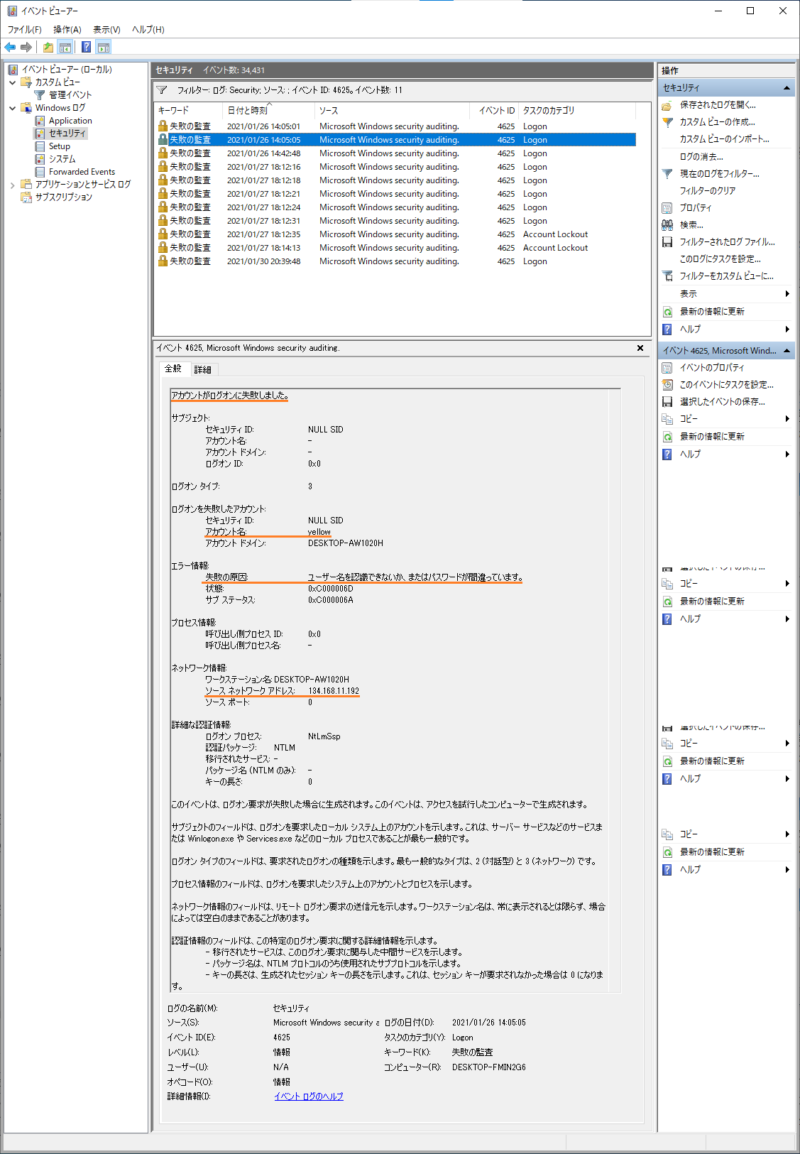

フィルターで抽出する

イベントビューアーの中央ペインにたくさんのログが表示されます。

この中から目的のログを探すのは大変です。

イベントIDがわかっていれば、フィルターで抽出できます。

例えば4624は正常ログオンです。

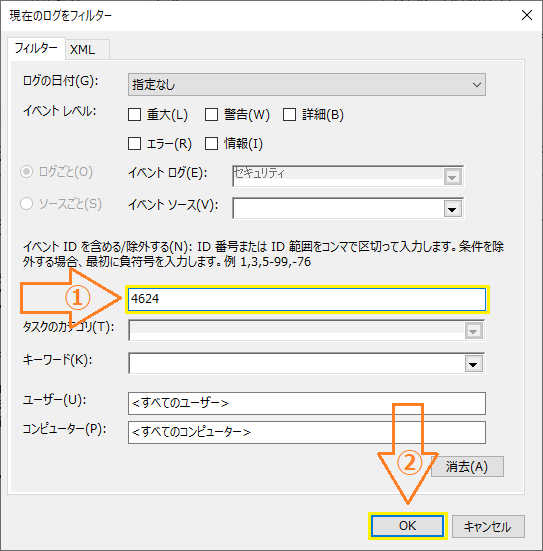

フィルターで4624を入力して、成功ログオンをリストアップしましょう。

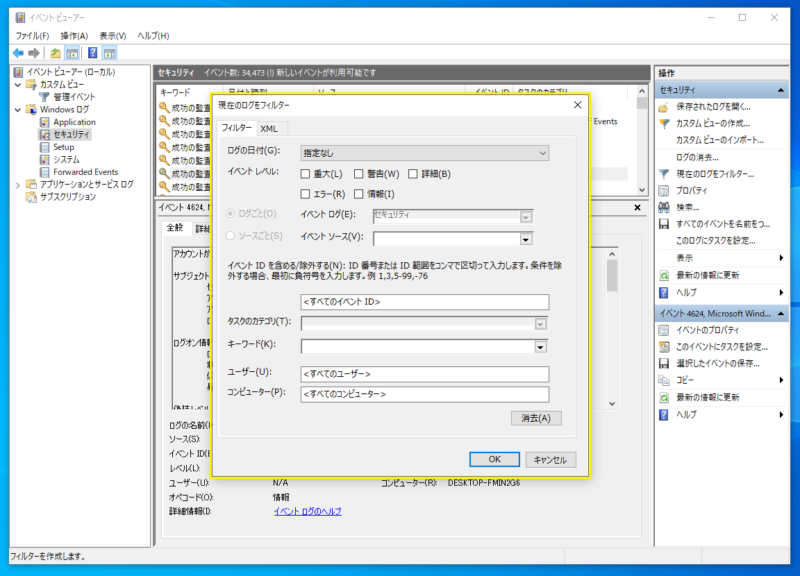

イベントビューアーの右ペインで「現在のログをフィルター…」をクリックします。

ダイアログがポップアップします。

<すべてのイベントID>入力ボックスに、検索するIDを入力します。カンマで区切って複数のIDを指定することもできます。

ID4624のイベントが抽出されます。

4624ログで、ログオンしたアカウント名、ソースアドレス、ワークステーション名などが確認できます。

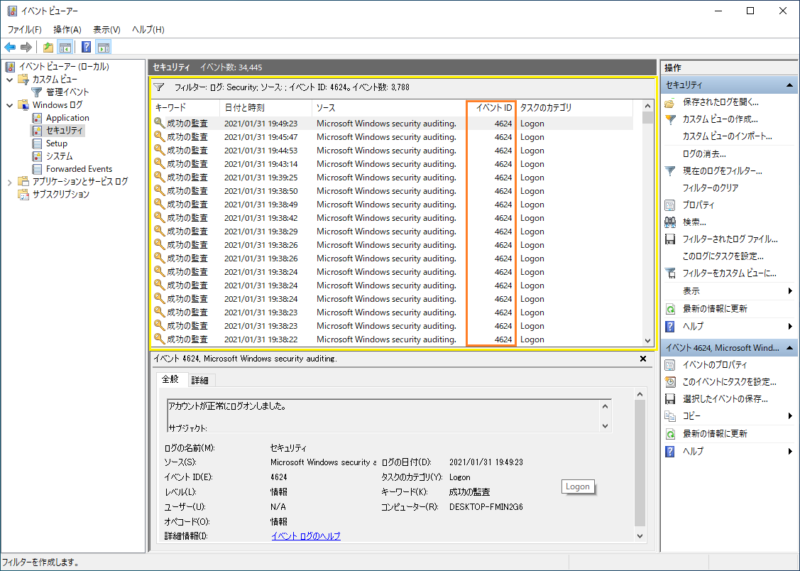

ただし、セキュリティー面で重要なのは成功よりも失敗のログでしょう。

「4625」が失敗のイベントIDです。

ここに覚えのない複数の失敗ログがある場合は、公開したアドレスをポート番号が狙われています。

対策としては、以下のものがあります。

- whoisでソースアドレスの管理者を調べて対策を求める

- 公開ポートを変更する

- アカウントロックを設定して、複数回パスワードを間違えると一定期間アカウントをロックする

ソースアドレスが海外の場合は、その管理者に対策を求めても改善される期待は薄いでしょう。

公開ポートを変更してポートを隠すと、不正アクセスに効果があります。

複数回、続けてログオンに失敗した場合に、一定期間アカウントをロックすると、安全性は高まります。

「ログオン イベントの監査」に関係のあるイベントIDは以下の通りです。

| ログオン イベント | 説明 |

| 4624 | ユーザーがコンピューターに正常にログオンしました。 |

| 4625 | ログオンに失敗しました。 不明なユーザー名またはパスワードが無効な既知のユーザー名でログオンが試行された。 |

| 4634 | ユーザーのログオフ プロセスが完了しました。 |

| 4647 | ユーザーがログオフ プロセスを開始しました。 |

| 4648 | ユーザーは、別のユーザーとして既にログオンしている間に、明示的な資格情報を使用してコンピューターに正常にログオンしました。 |

| 4779 | ユーザーがログオフせずにターミナル サーバー セッションを切断しました。 |

アカウント ロックアウト設定

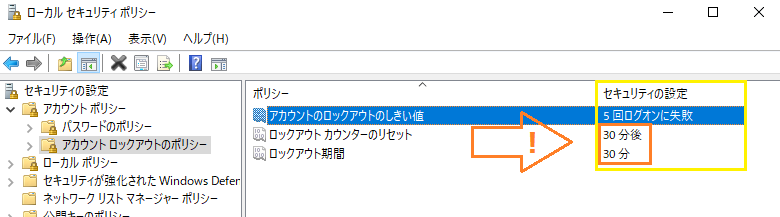

アカウントロックアウトの設定はローカルセキュリティポリシーで、「アカウントロックのポリシー」を設定します。

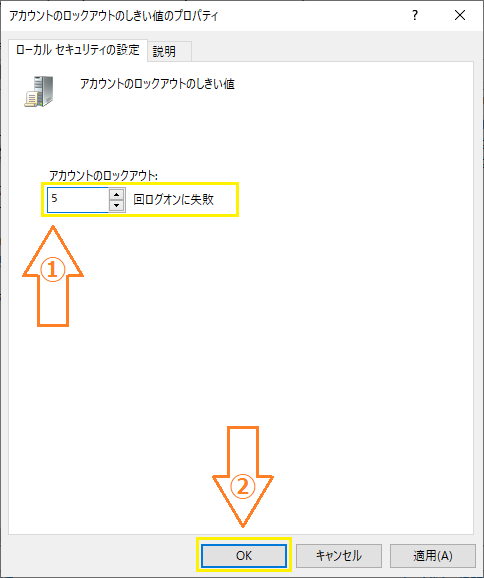

「アカウントロックのロックアウトのしきい値」をダブルクリックして、任意のしきい値を設定します。

この回数を超えてログオンに失敗すると、ロックアウトされます。

ロックアウトの期間は、「ロックアウト カウンターのリセット」「ロックアウト期間」で設定した時間です。

この時間が経過するまでは、正しいアカウント情報を入力したとしても、ログオンできません。

失敗回数を「0」に設定すると、ロックアウトが無効になります。

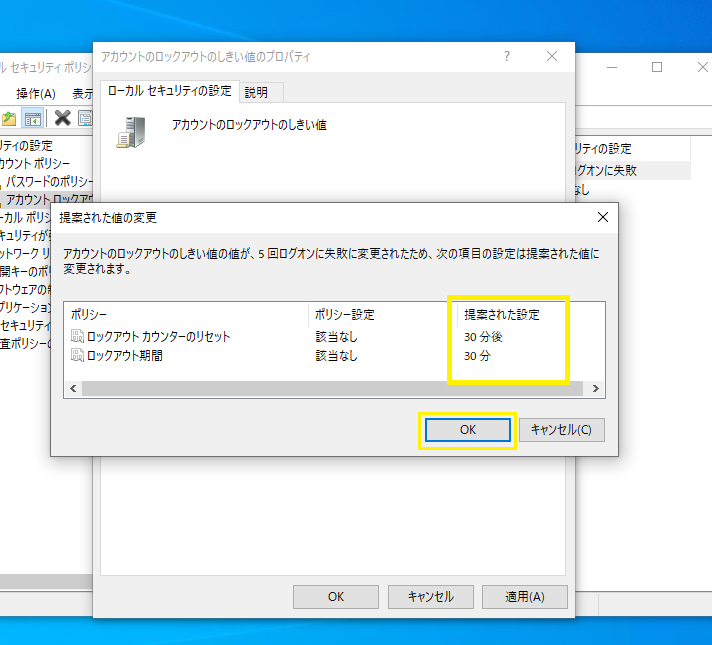

「アカウントロックのロックアウトのしきい値」を設定すると、「提案された値の変更」で「ロックアウト カウンターのリセット」と「ロックアウト期間」の30分が自動設定されます。

注意が必要なのは、「ロックアウト カウンターのリセット」「ロックアウト期間」を「0」分に設定すると、管理者手動でロック解除するまで、アカウントが停止されることです。

「0」分に設定してロックアウトの期間を設定しない場合は、別の管理者アカウントを事前に作って、そのアカウントでログオンしなければ、永遠にロック解除できなくなります。

アカウント ロックアウトのイベント ログ

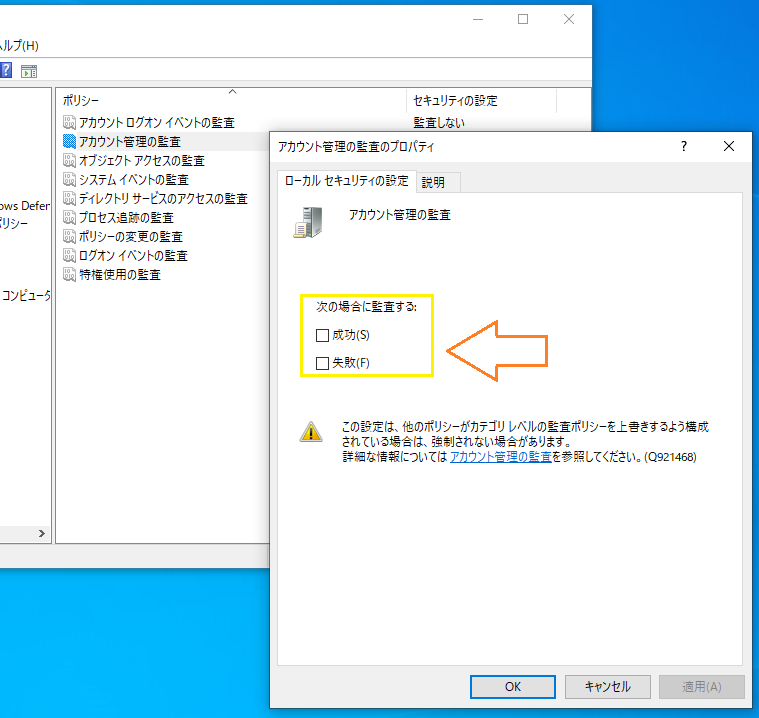

アカウント ロックアウトをイベント ログに記録するために、ローカルセキュリティポリシーの「ローカルポリシー」の「監査ポリシー」で、「アカウント管理の監査」をダブルクリックします。

「次の場合に監査する」の「成功」「失敗」ともに☑を入れます。

これでロックアウトがイベントログに記録されるようになります。

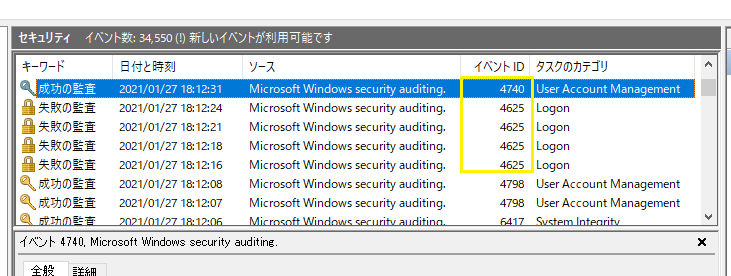

ロックアウトのイベントIDは4740です。

イベントビューアーのフィルターでID4740をリストアップします。

この例では5回の失敗でロックアウトする設定なので、ログオン失敗のイベントID4625が4回続いて、4740のロックアウトが現れます。

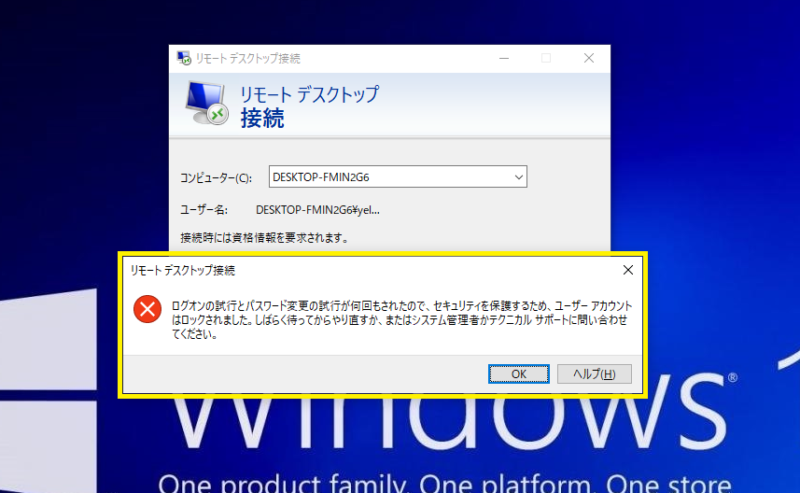

ロックされているアカウント情報で、リモートデスクトップ接続すると、次のような警告が表示されます。

まとめ

コンピューターに起こるインシデントを発見する一番確実な方法は、ログを確認することです。

コンピューターは自分のやっていることを、逐次ログに書き出していきますから、その量は膨大になります。

その中から適切に必要な情報を取り出すには、事前の設定と知識が必要です。

リモートデスクトップの醍醐味は、遠く離れた場所にあるコンピューターにアクセスすることです。

それにはインターネットを使いますが、インターネットには危険がつきものです。

安全なリモートライフのために、頻繁にログを確認しましょう。